RESEAUX INFORMATIQUES

Plan du cours (cliquez sur un lien pour aller directement à la partie qui vous

intéresse)

V-PROTOCOLES RESEAUX VI-ADRESSES IP VII-CLASSES

DES ADRESSES

VIII- MISE EN PLACE D’UN RESEAU LOCALIX-INTRANET, EXTRANET OU

INTERNET

I-DEFINITIONS

·

Un réseau informatique est un ensemble d’équipements

informatiques reliés entre eux pour échanger des informations.

·

On appelle nœud un composant qui fait partie d’un

réseau. Il peut être un ordinateur ou tout autre équipement du réseau situé à

l’extrémité d’une connexion, ou à une intersection de plusieurs connexions.

·

Un serveur dans un réseau est un ordinateur très

puissant qui fournit des services aux autres ordinateurs dits clients. Les

services peuvent être des programmes tournant sur le serveur, les autres

ordinateurs du réseau peuvent accéder à ces services en se connectant sur ce

dernier.

Avantage des

réseaux :

Un réseau

permet :

- La communication de plusieurs ordinateurs entre eux (ou de plusieurs

personnes entre elles).

- Le partage des

données et des applications. Dans un réseau constitué de plusieurs

machines, on peut copier un fichier d’une machine à une autre sans se

déplacer.

·

Le partage des ressources matérielles (imprimantes,

modem, scanner etc.). Plusieurs machines en réseau peuvent utiliser une seule

et même imprimante sans la déplacer.

·

Une communication plus facile, rapide et moins

coûteuse.

- L’unicité de l’information (le réseau permet de

mettre à jour tous les ordinateurs le constituant à partir d’un seul

poste).

- Une organisation plus efficace du travail et donc une meilleure

productivité car il y a réduction des pertes de temps liées aux

déplacements.

Inconvénients des réseaux :

·

Coût élevé : La mise en place d’un réseau

nécessite des équipements supplémentaires (câbles ; modem, routeurs etc.)

·

Propagation des virus informatiques : Lorsqu’un

poste du réseau est infecté par un virus, les autres postes le sont également.

II-TYPES DE RESEAUX

Le support de communication utilisé permet

d’envisager deux grands types de réseaux :

·

Lorsque les données numériques sont échangées à l’aide

de câbles, on a des réseaux filaires ou réseaux câblés.

·

Lorsque par contre elles sont échangées à l’aide des

ondes radios ou satellitaires, on a des réseaux sans fil ou Wireless Network

1-Les réseaux filaires

1.1-Définition

Ce sont des réseaux qui utilisent pour support de communication des

câbles.

1.2- Catégories de réseaux filaires

Selon l’étendue géographique, c’est-à-dire

la taille du réseau, on distingue les réseaux PAN, LAN, MAN et WAN.

·

PAN : Personal Area Network ou réseau individuel

C'est un réseau constitué autour d'une personne (de

l'ordre de quelques mètres).Le but principal de ce type de réseau est de relier

des périphériques à une unité centrale câblée ou de connecter deux ou trois

machines très peu éloignées (quelques mètres seulement)

Exemple : un ordinateur de

bureau et un ordinateur de poche.

·

Réseau LAN

Le réseau LAN (local area

network) est un réseau local. Les ordinateurs sont reliés par l’intermédiaire

des câbles dans une petite zone géographique (une centaine de mètres). C'est le type le plus commun des réseaux

trouvés.

Exemples : laboratoire d'informatique du

lycée, réseau dans un même bâtiment ou dans une même entreprise.

·

Réseau MAN

Le réseau MAN (Metropolitan area network

ou réseau métropolitain) permet de connecter plusieurs LAN proches entre elles.

Il relie des ordinateurs situés dans le même

secteur géographique à l'échelle d'une ville (LAN + LAN, entreprise +

entreprise).C'est une collection des réseaux locaux.

·

Réseau WAN

Le réseau WAN (Wide Area Network

qui signifie réseau étendu) permet de connecter plusieurs LAN éloignés entre

eux ou qui relie des

réseaux locaux et métropolitains entre eux. Un réseau étendu peut être réparti

dans tout un pays ou dans plusieurs pays du monde.

Exemple :

Internet

2-Les réseaux

sans fils

2.1- Définitions

·

Un réseau sans fil est un réseau dans lequel les machines participantes

ne sont pas raccordées entre elles par un médium physique tel que le câble. La

transmission des données se fait par des ondes hertziennes (radio, infrarouge).

·

La portée ou zone de couverture d’un réseau est la distance à laquelle on

peut capter ce réseau sans difficultés.

2.2- Catégories des réseaux sans fil

Tout comme les réseaux

câblés, il y a lieu de faire la distinction entre différents types de réseaux

sans fils en se basant sur la zone de couverture désirée :

a. WPAN: Wireless Personal Area Network

Sont classés dans

cette catégorie les réseaux sans fil de faible portée (quelques dizaines de

mètres tout au plus).

b. WLAN: Wireless Local Area Network

Cette catégorie

comprend les réseaux sans fil offrant une zone de couverture correspondante à

un réseau local d'entreprise, soit environ 100 mètres. Le but de ce réseau est

d'interconnecter différentes machines qui sont situées sur un périmètre

géographiquement restreint, semblable aux réseaux fixes de type LAN.

c. WMAN: Wireless Metropolitan Area Network

Sont inclus dans

cette catégorie les réseaux offrant une couverture comparable à un

Campus scolaire ou un quartier d'une ville.

Le but de ce réseau est d'interconnecter, divers réseaux câblés ou réseaux sans

fil, se trouvant sur un même campus ou dans un même quartier.

d. WWAN: Wireless Wide Area Network

On regroupe dans

cette famille les réseaux étendus sur une zone de couverture de plusieurs

kilomètres. On utilise parfois le terme « réseau cellulaire mobile » pour

parler de cette catégorie.

2.3-Avantages

et Inconvénients des réseaux sans fils

·

Avantages des

réseaux sans fils par rapport aux réseaux filaires :

-Absence des travaux

de câblage

-Mobilité

-Déménagement facile

-Evolution facile

·

Inconvénients des

réseaux sans fils par rapport aux réseaux filaires :

-Obligation de

respect des règlementations

-Sensibilité aux interférences

-Franchissement des obstacles

-Difficultés de la propagation du signal

III :

ARCHITECTURES RESEAUX

Il existe

différentes architectures des réseaux : les réseaux poste à poste

(P2P) et les réseaux Client/Serveur.

1- Architecture poste à poste ou égal

à égal

|

Dans une

architecture d'égal à égal (peer to peer, notée P2P), les ordinateurs reliés entre eux ont une

« fonction » égale sur le réseau. Chaque ordinateur est

indépendant, tout en fournissant des ressources aux autres, il reçoit des

ressources des autres. a. Avantages de l'architecture poste à

poste ·

simple à mettre

en œuvre ·

coût réduit. b.

Inconvénients des réseaux poste à poste ·

Administration du

réseau : difficile car système non centralisé. ·

sécurité :

difficile à assurer, compte tenu des échanges transversaux. |

Architecture

poste à poste |

2- Architecture Client/serveur

|

Elle est

organisée avec des postes serveurs qui fournissent des services aux postes

clients. Les services sont des

programmes qui fournissent des données telles que l’heure, pages web,

fichiers, etc. Ils sont exploités par des programmes, appelés programmes clients, s'exécutant sur

les machines dites clientes. a. avantages de l'architecture

client/serveur ·

administration : facile puisqu’elle se fait au niveau du serveur. ·

sécurité : l'application d'une stratégie de

sécurité est plus facile à mettre en œuvre vu que le nombre de point d'accès

est limité. ·

un réseau évolutif: grâce à cette

architecture il est possible de supprimer ou de rajouter des clients sans

perturber le fonctionnement du réseau et sans modification majeure. |

Architecture client/serveur |

b. Inconvénients de l'architecture client/serveur

·

Etant donné que tout le réseau est articulé autour du serveur, sa mise

hors service engendre la paralysie de tout le réseau.

·

En plus, l'implémentation d'un réseau client/serveur entraîne un coût

élevé et demande un personnel qualifié pour l'administrer

c. Niveaux de l’architecture

client/serveur

L’architecture Client/serveur présente une hiérarchie à plusieurs

niveaux :

-Une

architecture à deux niveaux ou architecture 2/3 est un environnement

client/serveur où le client demande une ressource au serveur qui la fournit à

partir de ses propres ressources. Pour le

réseau 2-tier, l’utilisateur est connecté directement au serveur de la base de

données.

Architecture à 2 niveaux

Architecture à 2 niveaux

-Une architecture à trois niveaux ou architecture3/3 ajoute un niveau

supplémentaire à l’architecture2/3, permettent de spécialiser les serveurs dans

une tâche précise, ce qui donne un avantage de flexibilité, de sécurité et de

performance. Pour le réseau 3-tiers, l’utilisateur est connecté à un serveur

d’application (encore appelé midleware) qui est connecté à son tour au serveur

de la base de données. Le serveur d’application fournit la ressource mais

faisant appel à un autre serveur.

Le serveur de données fournit au serveur d’application les données dont

il a besoin.

Architecture à 3 niveaux

-Une architecture à N niveaux ou N–tiers n’ajoute pas encore de niveau

supplémentaire à l’architecture à 3 niveaux, mais introduit la notion des

objets qui offre la possibilité de distribuer des services entre les 3 niveaux

selon N couches qui permettant ainsi de spécialiser les serveurs d’avantage.

Attention : tiers ici signifie niveaux ou étages en anglais !!

Remarques :

1-Administrer un réseau, c’est l’organiser de façon qu’il fonctionne

correctement et sans incidents. Cette tâche est dédiée à un Administrateur

Réseau, chargé du suivi du Système Informatique, que ce soit au niveau de son

fonctionnement, de son exploitation que de sa sécurité.

2-La sécurité

du réseau peut être définie comme la protection des ressources du réseau contre

le piratage, la modification ou la destruction des données.

IV-TOPOLOGIES RESEAUX

La

topologie est une représentation spatiale d'un réseau. Cette représentation

peut être considérée de deux manières :

-du point de vue de l'emplacement

du matériel (postes, dispositifs de connexion …), on parle alors de topologie physique.

-du point de vue du parcours de

l'information entre les différentes stations, on parle alors de topologie logique.

1-Topologies

physiques

1.1-Topologie en bus

C’est une ancienne topologie aujourd’hui peu

utilisée. Elle consiste à relier tous les ordinateurs à une même ligne de

transmission (bus) par l’intermédiaire souvent des câbles coaxiaux.

Topologie en bus

Inconvénients :

- une lenteur assez importante

-une vulnérabilité en cas de panne. En effet, si l’une

des connexions est en panne le réseau ne fonctionne plus.

1.2-Topologie en étoile

C’est la topologie la plus utilisée aujourd’hui. Les

ordinateurs du réseau sont reliés un système matériel central appelé

concentrateur (hub en anglais) par l’intermédiaire des câbles (RJ-45 le plus

souvent), qui assure la communication entre les différentes jonctions. C’est un

réseau disposant de bonnes capacités et avec lequel si un câble reliant un

ordinateur à un hub lâche, le réseau n’est pas paralysé. Le point sensible de

ce type de réseau est le concentrateur, car sans lui plus aucune communication

entre les ordinateurs du réseau n'est possible.

Topologie en étoile

Topologie en étoile

Inconvénients :

-coût élevé

-lorsque le hub tombe en panne, tout le réseau est

paralysé.

1.3-Topologie en anneau

Dans un réseau possédant une topologie en anneau,

les ordinateurs sont situés sur une boucle et communiquent chacun à son tour.

Topologie en anneau

Topologie en anneau

Les ordinateurs d'un

réseau en anneau ne sont pas toujours reliés en « boucle », Ils peuvent aussi

être connectés à un répartiteur appelé MAU,

(Multistation Access Unit)

qui va gérer la communication entre les ordinateurs reliés en allouant à chacun

d'eux un « temps de parole ».

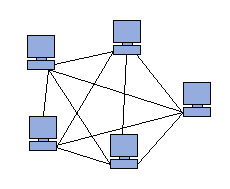

Chaque

terminal est relié à tous les autres.

Inconvénient :

le nombre de liaisons nécessaires devient très élevé

2.1-Modes

d’accès à un média d’un réseau informatique

a-Accès

par diffusion (broadcast) :

2.2-Principales

topologies logiques

Les

topologies logiques les plus courantes sont : Ethernet,

Token

Ring et FDDI

Topologies

physiques associées :

Quelques topologies Ethernet :

-10BaseT :

utilise la paire torsadée

-100BaseFX :permet

d’obtenir un débit de 100Mb/s en utilisant la fibre optique.

C’est

une technologie d’accès au réseau basé sur le principe de la communication au

tour à tour.

2.2.3-FDDI (Fiber Distributed Data Interface).

Avec

cette technologie, les données transitent par la fibre optique.

V-EQUIPEMENTS RESEAUX

SUPPORTS D’INTERCONNEXION DANS LES RESEAUX

Les

informations circulent dans les câbles. Plusieurs types de câbles sont

utilisés :

Le

type de connecteur utilisé avec les câbles coaxiaux est le connecteur BNC

On

distingue généralement deux types de paires torsadées :

La paire torsadée est le support physique adapté aux réseaux PAN et LAN.

-longueur

maximale de 100 mètres.

-la

vitesse maximale de transfert des données numériques est de 100Mb/s (câble de

Catégorie N°5).

Le

connecteur utilisé avec la paire torsadée est la RJ-45.

Prises

RJ-45 :Elles sont fixées au mur et

permettent de recevoir les connecteurs RJ-45.

Composition :

La fibre optique est constituée

-connecter

les centraux téléphoniques ou les continents entre-eux

-stockage

des NAS (Network Attached Storage ou stockage sur réseau) à domicile

-envoi

des flux vidéo en ultra haute définition

La

technologie Bluetooth est utilisée par les réseaux personnels WPAN.

Le Wi-Fi peut opérer selon deux

modes:

·

UTMS

(Global System for Mobile Communication ou en français Groupe spécial Mobile).

·

GPRS

(General Packed Radio Service)

·

UTMS

(Universal Mobile Telecommunication System).

|

|

|||

ROLES DE QUELQUES EQUIPEMENTS RESEAUX

1-Carte

réseau ou carte NIC(NIC pour Network Interface

Card)

|

|

|

|

|

|

|

Un

commutateur procède par diffusion seulement s’il ne connaît pas encore

l’adresse du destinataire.

-Chaque

fois qu’une station émet, le commutateur mémorise son adresse.

|

|

|

|

|

|

|

7-Composition

d’une box internet

Une

box internet est une boite dans laquelle on trouve:

LES PROTOCOLES RESEAUX

Il

existe deux types de protocole :

I-ROLES

DES PROTOCOLES D’INTERNET

2-TCP

(Transmission Control Protocol)

3-http

(HyperText transfert Protocol)

C’est

un protocole de communication client/serveur utilisé par le web.

https

est une variante sécurisée.

4-ftp

(file transport protocol)

C’est

un protocole de communication destiné au partage des fichiers sur un réseau

TCP/IP.

5-Smtp

(simple mail transfert protocol

7-dhcp

(dynamic host configuration protocol)

CARACTERISTIQUES

DU JEU DE PROTOCOLES TCP/IP

-indépendance des fabricants ; ce qui n’est pas

le cas de tous les jeux de protocoles.

-presque

tout système peut s’intègre aux réseaux TCP/IP

-utilisable

aussi bien dans un LAN que dans un WAN.

-le

fantastique essor d’internet l’a élevé au rang de pile de protocole la plus

utilisée.

ADRESSES IP

Il

existe deux versions d’adresses IP : IPv4 et IPv6.

En

mode binaire, une adresse IP prend par exemple la forme suivante :

10011011 01101001

00110010 01000101

Traduite

en mode décimal, on obtient 4 nombres compris entre 0 et 255 chacun. Dans notre

exemple :

Une

adresse IP est constituée deux parties :

-une

partie représentant le réseau dans lequel la machine est connectée (adresse

réseau ou net-id).

-une

partie représentant la machine elle-même (adresse machine ou host-id).

Masque : 11111111

11111111—00000000 00000000

Pour

l’adresse IP :155.105.50.69

|

|

||

Net-id :1001011

01101001 soit en décimal 155.105

Host-id :00110010

01000101 soit en décimal 50.69

Pour

une adresse x.y.z.t si le net-id est de la forme x.y.z.0 alors le

host-id aura la forme 0.0.0.t

4-Adresses

privées et adresses puliques

Le

tableau suivant donne des plages d’adresses réservées aux réseaux privés.

·

Pour

déterminer l’adresse réseau, il suffit de faire un ET logique entre l’adresse

IP et le masque

-Vitesse

de transmission trop faible devant les fichiers de plus en plus gros (vidéos)

-Manque

de sécurité (spams, virus …)

2DAB.FFFF.0000.3EAE.01AA.00FF.DD72.2C4A

VIII-CLASSES DES ADRESSES

1-

Déterminer les intervalles des classes d’adresses

En

fonction de la valeur des premiers bits, l’adresse sera déclarée de classe A, B, C, D, E.

Exemple : 2.134.213.2 //icile premier octet 2 est compris entre 1 et 127

Exemple : 135.58.24.17

// ici la valeur du premier octet

135 est comprise entre 128 et 191.

Exemple : 192.168.178.1 // ici la valeur du premier octet 192 est bien comprise entre 192 et 223.

Le

tableau suivant donne les masques des différentes classes et les adresses

réseau.

3-Découpage

d’une adressse IP en sous-réseaux

Le

masque 1111111 11111111 11110000 00000000 s’écrira tout simplement /20.

b-A

partir du nombre de réseaux désirés

Exemple : soit à

diviser le réseau d’adresse IP : 40.0.0.0 en 32sous-réseaux.

1ère

étape : On recherche n, le nombre de bits

devant être masqués.

Le

nombre de bits désirés est 32, on aura 2n=32 donc n=5 donc 5

bits doivent être positionnés à 1.

S=25-1

disponible pour les sous réseaux (l’adresse de diffusion est retirée).

2ème

étape : On calcule le nouveau masque.

Cette adresse IP est de classe A de masque par

défaut 255.0.0.0

Soit : 11111111 00000000 00000000

00000000

Nouveau

masque : 11111111 11111000 00000000

000000000

3ème

étape : Calcul de la plage des adresses

IP :

On

utilise la formule : 256- octet significatif

L’octet

significatif est l’octet où on observe une cassure, ici .248

On 256-248=8

est l’intervalle entre les adresses, donc on a des plages de 8

La

première adresse IP adressable est 40.0.0.1

|

|

|

|

|

|

|

|

|

|

|

|

Remarque :Si on voulait 20 sous-réseaux

c-A

partir du nombre d’hôtes désirés

Ici on enlève l’adresse du réseau et

l’adresse de broadcast.La formule devient S=2n

-2

Exemple : soit à découper l’adresse suivante :

158.37.0.0 pour 2048 hôtes par sous-réseau

C’est

un réseau de classe B de masque par défaut 255.255.0.0

1ère

étape : On détermine n, le nombre de bits

à mettre à 0

2ème

étape : On calcule le nouveau

masque ;

Masque

par défaut : 11111111 11111111 00000000 00000000

Nouveau

masque : 11111111 11111111 11111000 00000000

3ème

étape : On calcule la plage des adresses IP

256

-248=8 est l’intervalle pour chaque sous-réseau.

La

première adresse IP adressable est 158.37.0.1

Le

nombre de sous-réseau est 25-1=31.

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

IX-MISE EN PLACE

D’UN RESEAU LOCAL

-cartes

réseaux : 01 carte pour chaque poste

1-Installer

et configurer la carte réseau de chaque ordinateur

2-Ajouter

et configurer des protocoles

Les

protocoles les plus utilisés pour un réseau local sont :

·

IPX-SPX:

un protocole simple, utilisé notamment pour les jeux sous Windows 9x

·

NetBEUI:

il est similaire avec IPX, il peut être nécessaire pour certains programmes

3-Attribuer

une adresse IP au poste

4.

Configurer des noms de l’ordinateur et du groupe de travail

|

Pour

modifier le groupe de travail, on procède ·

Cliquer

avec le bouton droit de la souris sur le Poste

de travail, puis Propriétés ·

Choisir

l’onglet Nom de l’ordinateur dans Modifier les paramètres |

Exemple : wlkipedia.org est plus simple à

mémoriser que 208.80.154.224

Ces

opérations sont réalisées par l’administrateur réseau.

- IP

identifie votre poste sur

le réseau où il est connecté ; sans adresse IP, il est impossible de

recevoir les réponses à ses requêtes (demandes) ;

- Unmasque de sous-réseau indique la partie de votre adresse qui

caractérise le réseau local sur lequel votre poste est connecté, et lui

permet de déterminer, pour n'importe quelle adresse IP, si celle-ci fait

ou non partie du réseau local. Sans masque de sous-réseau, il est

impossible de communiquer avec les postes situés hors du réseau local ;

NB : Le sous-réseau

ici désigne votre réseau local ou LAN (local area network)

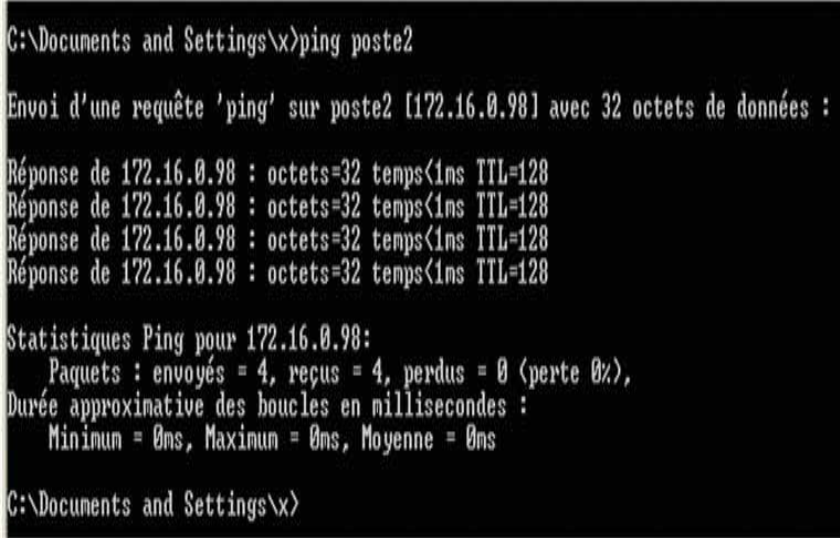

IPCONFIG affiche toutes les valeurs de la configuration du réseau TCP/IP

et actualise les paramètres DHCP et DNS. Utilisé sans paramètres,Ipconfig

affiche l’adresse IP, le masque de sous réseau et la passerelle par défaut de

toutes les cartes.

XI-INTRANET, EXTRANET OU INTERNET

1.2-Eléments de mise en

place d’un intranet

Un

intranet repose généralement sur une architecture

à trois niveaux, composée :

·

de

clients (navigateur internet généralement) ;

·

d'un

serveur de bases

de données.

2.2-Méthode

de transformation d’un intranet en extranet

Pour

transformer un intranet en un extranet, il faut :

-une

connexion internet (si elle n’était pas

déjà là).

-permet

aux membres d’une équipe de travailler en ligne dans le cadre d’un projet.

3.2-Eléments

d’accès à internet

- Avoir

un micro-ordinateur. Sur le disque

dur de l’ordinateur doivent être installés les logiciels clients :le navigateur (Internet

explorer,Firefox, Netscape navigator, etc..) et le logiciel de messagerie (Outlook express,

Eudora, etc.)

- avoir

une ligne téléphonique standard

- avoir

un modem RTC

- contacter

un Fournisseur d’Accès pour l’abonnement.

·

3G

EXERCICES

CONTROLE DE CONNAISSANCES :

1- Une

machine dans le réseau internet possède un identifiant unique. Lequel ?

2-a-Que

signifie le terme « adressage » dans le langage des réseaux ?

b-Quelle différence peut-on faire entre un

adressage statique et un adressage dynamique ?

3-Citer 02

modes d’accès aux médias d’un réseau informatique.

4-Pour

chaque type d’adressage correspond un type de serveur. Lesquels ?

5-Quelle

différence fait-on entre une adresse privée et une adresse publique ?

6-Citer 03 éléments indispensables à la configuration

d’un ordinateur dans un réseau informatique.

7- Parmi

les adresses suivantes, laquelle représente une adresse IP ?

b)

192.150.0.1

8-

L’adresse IP d’une machine connectée à un réseau comporte une partie

représentant le réseau et une partie représentant cette machine. Quel est le

rôle du masque?

9-Parmi les

adresses suivantes, laquelle représente un masque ?

a)200.67.80.45

b) 130.89.67.45

c)255.255.255.0

10-Qu’est-ce

qu’une passerelle ?

EXERCICE I :

1-Définir : réseau

informatique, serveur, protocole

2- Comment appelle-t-on la pile de protocole utilisée sur

internet ?

3-

Cite 05 protocoles appartenant à cette

pile.

4- Quels sont les rôles

des protocoles SMTP et DHCP ?

5- Comment appelle-t-on :

a- le protocole utilisé par le

web ?

b -pour le transfert de fichiers ?

EXERCICE II:

On donne les 03 représentations suivantes :

1-Indiquer pour chaque représentation :

a) la topologie physique utilisée

b)

les avantages et les défauts de cette topologie

2-a)Quelles sont les types

d’architectures réseaux qu’on peut

utiliser pour un réseau informatique?

b) Donner les avantages et les défauts de chaque type.

c) Citer 02 types de topologies logiques utilisées dans les réseaux

informatiques .Quel mode d’accès est utilisé

par chaque topologie logique ?

3-La maintenance du réseau (2) serait

plus facile selon Idriss. Partagez-vous cet avis ? Pourquoi ?

EXERCICE III:

1-Soient

les adresses IP suivantes :200.67.80.45 ; 50.98.78.67

et 130.89.67.45

Donner pour

chaque adresse :

-sa classe,

-son

adresse réseau,

- son

adresse machine

-son masque

par défaut.

2-Un

réseau est constitué de 03 ordinateurs

PC1, PC2 et PC3 d’adresses IP respectives

192.168.1.1 ; 192.168.1.20 et

192.168.2.30

2.1. Identifier 02 ordinateurs qui se

trouvent dans un même réseau.

2.2. Identifier 02 ordinateurs qui se trouvent dans des réseaux différents.

2.3. PC1 et PC2 peuvent-ils communiquer

directement ? Sinon quel équipement

faut-il ajouter pour assurer une bonne

communication ?

2.4-PC1et PC3 peuvent-ils communiquer

directement ? Sinon quel équipement

faut-il ajouter pour assurer une bonne

communication ?

EXERCICE IV :

1-Ecrivez en binaire les

adresses IP 156.78.90.87 et 192.168.23.60

2- Écrivez sous la forme

a.b.c.d les adresses IP 1100 1101 1010 1010 0110 0110 1100 0111 et 0110 1001

1001 1110 0101 0101 0111 1110

3-Soit l’adresse IP : 192.168.178.1 de masque

255.255.255.0

a-Quelle partie de cette adresse représente le réseau

(net-id) ?

b-Quelle partie de cette adresse représente la machine

(host-id) ?

EXERCICE V:

1. L'adresse 180.30.17.20 est une adresse de

classe :

a) A

b) B

c) C

d) D

2. Si l'administrateur donne deux fois la même adresse

IP à 2 machines différentes du réseau, que se passe-t-il ?

a) Les deux machines marchent très

bien.

b) La première machine à obtenir l'adresse IP du réseau marche mais pas la

deuxième.

c) Aucune machine ne marche.

d) Le débit est partagé entre les 2 machines.

3. Un réseau de classe B est découpé en plusieurs

sous-réseaux et on obtient un masque final valant 255.255.252.0. En combien de

sous-réseaux le réseau de départ a-t-il été découpé ?

a) 32

b) 64

c) 128

d) 256

4. Un réseau a comme adresse 180.35.128.0 de masque

255.255.240.0. Quelle est l'adresse de broadcast ?

a) 180.35.255.255

b) 180.35.143.255

c) 180.35.159.25

d) 180.35.192.255

5..Un réseau a comme masque 255.255.255.224. Combien

de machines peut-il y avoir sur un tel réseau ?

a) 254

b) 128

c) 224

d) 30

6. Sur un réseau TCP/IP qui fixe l'adresse IP d'une

machine ?

a) Le constructeur de la carte

Ethernet.

b) elle est fixée au hasard lors du boot.

c) L'administrateur du réseau.

d) Le chef du département.

7. Une machine a comme adresse IP 150.56.188.80 et se

trouve dans un réseau dont le masque est 255.255.240.0. Quelle est l'adresse du

réseau ?

a) 150.56.0.0

b) 150.56.128.0

c) 150.56.176.0

d) 150.56.192.0

8. On découpe un réseau dont le masque est

255.255.224.0 en 16 sous-réseaux. Quel est le nouveau masque ?

a) 255.255.254.0

b) 255.255.255.0

c) 255.255.252.0

d) 255.255.248.0

9. lorsque le protocole IP est utilisé au-dessus du

protocole Ethernet, l'adresse IP a-t-elle la même valeur que l'adresse

Ethernet ?

a) vrai

b) faux

c) cela dépend

10. Le protocole IP permet d'interconnecter un réseau

de classe a avec un réseau de classe C.

a) vrai

b) faux

EXERCICE VI :

Soient l’adresse IP

192.168.64.172 et le masque de sous-réseau 255.255.252.0

1-Déterminer l’adresse du

réseau.

2-Déterminer l’adresse de diffusion (broadcast).

3-Combien d’hôtes ce masque

permet-il d’avoir ?

EXERCICE VII :

Pour configurer l’interface d’un hôte qui doit se connecter à un réseau,

on nous donne l’adresse IP 172.16.19.40/21

1-Quel est

le masque de cette adresse ?

2-Combien

de bits ont-ils été réservés pour les sous-réseaux privés ?

3-Combien

de sous-réseaux privés sont-ils disponibles ?

4-Quelle

est l’adresse de sous-réseau ?

5-Quelle

est l’adresse de diffusion du sous-réseau de l’ensemble ?

CORRIGES

CONTROLE DE

CONNAISSANCES :

1-

Son adresse IP

2-

a-Attribuer des adresses IP à chacune des machines du réseau.

b-L’adressage statique est manuel alors que l’adressage dynamique est

automatique.

3- Serveur DNS pour l’adressage statique et

serveur DHCP pour l’adressage dynamique.

4- Accès par diffusion et accès par

jeton.

5- Une adresse privée n’est connue qu’à

l’intérieur du réseau local alors que l’adresse publique est connue à

l’extérieur du réseau, sur le réseau internet par exemple.

6- choix du protocole, choix d’une adresse. IP, Choix d’un

masque et d’une passerelle par défaut.

7-

b) 192.150.0.1

8-

Faire une distinction entre la partie réseau (net-ID) et la partie machine

(host-ID)

9-c)255.255.255.0

10-C’est un équipement d’un réseau local qui possède une

adresse publique et sert d’interface avec le réseau internet.

EXERCICE

I :

1- Un réseau informatique est un ensemble d’équipements informatiques

reliés entre eux pour échanger des informations.

- Un serveur dans un réseau est un

ordinateur très puissant qui fournit des services aux autres ordinateurs dits

clients.

-

Un protocole est un

ensemble de règles qui contrôlent

l’échange des et données entre plusieurs ordinateurs et plusieurs réseaux.

2- TCP/IP(Transmission

Control Protocol/Internet Protocol).

3-http (HyperText transfert Protocol)

utilisé par le web.

-ftp (file transport protocol) utilisé

dans le transfert des fichiers.

-Smtp (simple mail

transfert protocol.) utilisé pour transférer le courrier électronique vers les

serveurs de messagerie électronique.

-pop3 (post office protocol) permet de

récupérer les courriers électroniques sur un serveur de messagerie.

-dhcp (dynamic host configuration

protocol) utilisé pour l’adressage dynamique.

-Imap() :identique

au pop3 à la seule différence que les

messages sont lus directement sur le serveur.

4-Smtp (simple mail transfert

protocol).C’est un protocole de communication utilisé pour transférer le

courrier électronique vers les serveurs de messagerie électronique

-dhcp

(dynamic host configuration protocol). C’est un protocole réseau dont le rôle

est d’assurer la configuration automatique des paramètres IP d’une station ou

d’une machine, notamment en lui attribuant automatiquement une adresse IP et un

masque de sous-réseau.

5-a- http (HyperText transfert Protocol)

utilisé par le web.

b-ftp utilisé pour le transfert des

fichiers.

EXERCICE II:

1-a) et b)

Schéma1 : topologie en bus

Avantages : moins cher

Inconvénients : - une

lenteur assez importante

-une vulnérabilité en cas de panne. En effet, si l’une des

connexions est en panne le réseau ne

fonctionne plus.

Schéma2 : topologie

en étoile

Avantages -réseau très

évolutif

-si un

câble reliant un ordinateur à un hub lâche, le réseau n’est pas paralysé.

Inconvénients :-coût

élevé

-lorsque le hub tombe en panne, tout le réseau est paralysé.

Schéma3 :

topologie en anneau

Avantages : absence totale des collisions

Inconvénient : si une machine tombe en panne, .le réseau est coupé.

2-a)Architecture poste à poste

Avantages :-simple à mettre en œuvre

-coût réduit.

Inconvénients :-Administration du réseau difficile car système non

centralisé.

-sécurité : difficile à assurer, compte tenu des échanges

transversaux.

b) Architecture client/serveur:

|

Avantages :

-administration : facile puisqu’elle se fait au niveau du serveur. -sécurité : l'application d'une stratégie de sécurité est plus

facile à mettre en œuvre vu que

le nombre de point d'accès est limité. -réseau évolutif: grâce à cette architecture il est possible de supprimer

ou de rajouter des clients sans perturber le fonctionnement du réseau et sans

modification majeure. |

Inconvénients :-étant donné que tout le réseau est articulé autour du

serveur, sa mise hors service engendré

la paralysie de tout le réseau.

-En plus, l'implémentation d'un réseau

client/serveur entraîne un coût élevé et demande un personnel qualifié pour

l'administrer.

c)-Ethernet : utilise le

mode d’accès par diffusion (risque de collisions).

- Token ring : utilise le mode d’accès

par jeton(token).

3-Oui.la maintenance se fait

au niveau du serveur.

EXERCICE III:

1- :

IP : 200.67.80.45

200-128 = 72

72

- 64

=8

8 -8

=0 200 =1100

1000 en binaire

67 -64=3

3 -2=1

1 -1=0 67=0100 0011 en binaire

80

- 64=16

16

- 16 =0 80= 0101 0000

en binaire

45 - 32= 13

13 -

8= 5

5 -

4 = 1

1 -

1=0 45 = 0010

1101 en binaire

L’adresse

IP 200.67.80.45 s’écrit donc

11001000 01000011

0101000 00101100 en binaire

Elle

commence par 110 →Classe C (200>191 en décimal)

En

classe C on a 24 bits appartenant au réseau, soit : 11001000 01000011

01010000

8 bits appartenant

à l’hôte, soit : 00101101

Masque :

Le masque est obtenu en positionnant les bits

réseau à 1 et les bits machines à 0, ce qui donne

11111111

11111111 111111111 00000000 soit en décimal 255.255.255.0

NB : Pour convertir en binaire, on aussi procéder par des divisions successives

On

fait des divisions successives et on garde à chaque fois le reste.

Exemple. Ecrire en base 2 le nombre

12

![]() 12 2

12 2

![]()

![]() -12

-12

0 6 2

0 6 2

![]()

![]() - 6 3

2

- 6 3

2

![]() 0 - 2

0 - 2

1

1

On

écrit : (12)10=(1100)2

IP : 50.98.78.67

En

binaire : 00110010 01100001 01001110 01000011

Elle

commence par 0 →Classe A (50 est compris entre 0 et 127en décimal)

En

classe A, on a 8 bits d’adresse réseau, soit : 00110010

24 bits d’adresse

machine, soit : 01100001 01001110 01000011

Masque :

255.0.0.0

IP : 130.89.67.45

En

binaire : 10000010 01011001 01000011 00101101

Elle

commence par 100 →Classe B (130 est compris entre192 et 223)

En

classe B, on a 16 bits d’adresse réseau soit : 10000010 01011001

16 bits d’adresse

machine soit : 01000011 00101101

Masque :

255.255.0.0

2- 2.1. PC1 et PC2 ont la même adresse réseau,

donc ils sont dans le même réseau (parties réseaux des adresses

identiques192.168.1.1). Ils peuvent communiquer directement.

2.2. PC1 et PC3, PC2 et PC3

2.3. Oui (étant dans un même réseau, ils

n’ont pas besoin d’un équipement intermédiaire pour communiquer).

2.4-Non, il faut un routeur car ils ne se

trouvent pas dans un même réseau.

EXERCICE IV :

1- 156 vaut 1001 1100 en binaire

. 78 vaut 0100 1110 en binaire

. 90 vaut 0101 1010 en binaire

. 87 vaut 0101 0111 en binaire

L’ adresse IP 156.78.90.87 s’écrit

donc:

1001 1100. 0100 1110. 0101 1010 .0101 0111 en binaire.

192 vaut 1100 0000 en binaire

168 vaut 1010 1000 en binaire

23. vaut

0001 0111 en binaire

60 vaut 0011 1100 en binaire

L’adresse IP 192.168.23.60 s’écrit donc en binaire

1100 0000. 1010 1000. 0001 0111 .0011

1100

2-Écrivez sous la forme

a.b.c.d l’adresse IP 1100 1101 1010 1010 0110 0110 1100 0111

1100 1101 vaut en décimal 128+64+8+4+1=205

1010 1010 vaut en décimal 128+32+8+2=170

0110 0110 vaut en décimal 64+32+4+2=102

1100 0111 vaut en décimal 128+64+4+2+1=199

L’adresse IP 1100 1101 .1010 1010 .0110

0110. 1100 0111 s’écrit en décimal en 205.170.102.199

NB :

Autre méthode

10101010=1.27+0.26+1.25+0.24+1.23+0.22+1.21+0.20=128+0+32+0+8+0+2=170

Écrivez sous la forme a.b.c.d l’adresse IP 0110 1001 1001 1110 0101 0101 0111

1110

0110 1001 vaut en décimal 64+32+8+1=105

1001 1110 vaut en décimal 128+16+8+4+2=158

0101 0101 vaut en décimal 64+16+4+1=85

0111 1110 vaut en décimal 64+32+16+8+4+2=126

L’adresse IP 01101001. 10011110.

01010101. 0111 1110 s’écrit donc 105.158.85.126

3-Soit l’adresse IP : 192.168.178.1

de masque 255.255.255.0

IP : 11000000 10101000 10110010 00000001

Masque: 11111111 11111111

11111111 00000000

|

Partie réseau |

Partie machine |

|

11000000 10101000 10110010 |

00000001 |

a-

net-id : 192.168.178.0 c’est la partie de l’adresse qui correspond aux 1

du masque.

b-

host-id : 0.0.0 .1 c’est la partie de l’adresse qui correspond aux 0 du

masque

EXERCICE V :

1. REPONSE b) En effet 180 est compris entre

128 et 191. L'adresse appartient donc à un réseau de classe B.

2. REPONSE c)

3. REPONSE b)

Le net-id comporte 22 bits car le masque est 11111111 11111111 111111000 00000000. Dans un réseau de

classe B, le net-id comporte 16 bits. On a ajouté 6 bits au masque pour

augmenter la partie réseau. Le réseau a donc été découpé en 26=64

4. REPONSE b)

Le net-id comporte 20 bits car le masque

est 11111111 11111111 11110000 00000000. L'adresse de broadcast est donc

180.35. (1000 1111).255=180.35.143.255

5. REPONSE d)

Le net-id de départ comporte 8+8+8+3=27 bits à 1. Le host-id comporte donc 5

bits. Il peut donc y avoir 25-2=30 machines sur le réseau (32 moins

les adresses broadcast et réseau).

6. REPONSE c)

7. REPONSE c)

188 s'écrit en base 2 : 10111100. Le net-id fait 20 bits. L'adresse réseau

est obtenue en mettant tous les bits du host-id à 0. On obtient donc 150.56.

(1011 0000).0=150.56.176.0

8. REPONSE a)

L'ancien net-id fait 19 bits. En découpant en 16, on rajoute 4(16=24)

bits au net-id, soit 23 bits. Le nouveau masque est donc 255.255. (1111 1110).0

soit 255.255.254.0

9. REPONSE b)

C'est ridicule car l'adresse Ethernet fait 48 bits et est déterminée par le

constructeur de la carte alors que l'adresse IP fait 32 bits et est déterminée

par l'administrateur de réseau.

10. REPONSE a) IP permet d'interconnecter

des réseaux de taille très variables.

EXERCICE VI :

Soient l’adresse IP

192.168.64.172 et le masque de sous-réseau 255.255.252.0

IP 192.168.64.172. ou 192. 168.0100 0000 .172

Masque 255.255.252.0 ou 255.255. 1111 1100.0

NB : On s’intéresse

au 3eme bit qui est différent de 255 ou de 0, mais on peut tout écrire en

binaire si on a du temps.

L’adresse réseau s’obtient en mettant à 0 tous les bits du host-id(00.172 devient 00.0) et l’adresse de

diffusion s’obtient en mettant à 1 tous

les bits du host-id(00.172 devient

11.255).

1- Adresse de réseau :

192.168.64.0.

2-Adresse de broadcast.

192.168.67.255

3-Le masque permet 1022 hôtes :

210(puisque nous avons dix positions 0 pouvant être définies sur 0

ou 1 dans le masque de sous-réseau) en excluant l’adresse de réseau

EXERCICE VII :

1- /21 veut dire qu’on positionne 21 bits du

masque à 1 :

11111111 11111111 11111000 00000000

soit en décimal 255.255.248.0

2-

5 bits

NB : C’est

une adresse de classe B son masque par défaut est 255.255.0.0. On voit qu’on a

ajouté cinq 1 supplémentaires

pour augmenter la partie réseau.

Masque

par défaut :11111111 11111111 00000000 00000000

Nouveau

masque. 11111111 11111111 11111000

00000000

3-25=32

on peut enlever selon certaines normes 2(S=2n-2) et il reste 30.

4-172.16.16.0

5-172.16.23.255

NB : Autre méthode

pour déterminer les adresses réseaux et de diffusion

·

Pour déterminer l’adresse réseau, il suffit de faire un ET logique entre l’adresse IP et le masque

·

Pour déterminer l’adresse de diffusion, il faut faire un OU logique entre l’adresse IP et l’inverse du masque, le tout en

binaire.

Table

de vérité :

|

a |

b |

a ET b |

a OU b |

|

0 |

0 |

0 |

0 |

|

0 |

1 |

0 |

1 |

|

1 |

0 |

0 |

1 |

|

1 |

1 |

1 |

1 |

:

|

Adresse de diffusion: En binaire, l’adresse 172.16.19.40

s’écrit : 10100010 00010000

00010011 00101000 Et le masque /21

s’écrit :

11111111 11111111 11111000

00000000 Le masque inversé

donne :

00000000 00000000 00000111 11111111 On fait un OU logique entre

l’adresse IP et le masque inversé, ce qui donne

110100010 00010000 00010111 111111111

Soit en décimal

172 .16 .23 .255 Adresse réseau :

Si on fait un ET logique entre

l’adresse IP et le masque En binaire, l’adresse 172.16.19.40

s’écrit : 10100010 00010000 00010011 00101000 Et le masque /21

s’écrit :

11111111 11111111 111111000

00000000 On obtient :

10100010 00010000 00010000 00101000 172 .16 .16 .0 |